Aria Operations for Logs #2 vCenter SSH Failed Logins

Bu makalede vCenter dan elde ettiğimiz loglar ile SSH üzerinden başarısız giriş denemelerinin alarmını ve dashboardlarını oluşturmayı anlatacağım. Bir önceki makalemde vCenter web arayüzüne yapılan başarısız login denemelerinin alarmlarından bahsetmiştim. Bu makaleyi incelemek isterseniz aşağıda bulabilirsiniz.

Root Account

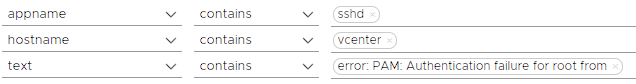

Bu kısımda Root hesabıyla hatalı giriş denemelerini listelemeyi anlatacağım. Root harici farklı bir kullanıcı ile SSH üzerinden giriş denemeleri farklı bir event type’a sahip olduğundan dolayı bunları ayırt etmemiz gerekiyor. Aşağıda Root hesabıyla ilgili filtreleri bulabilirsiniz.

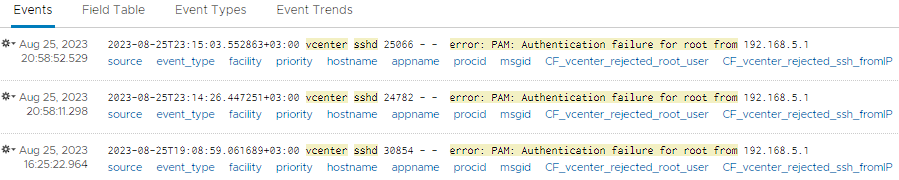

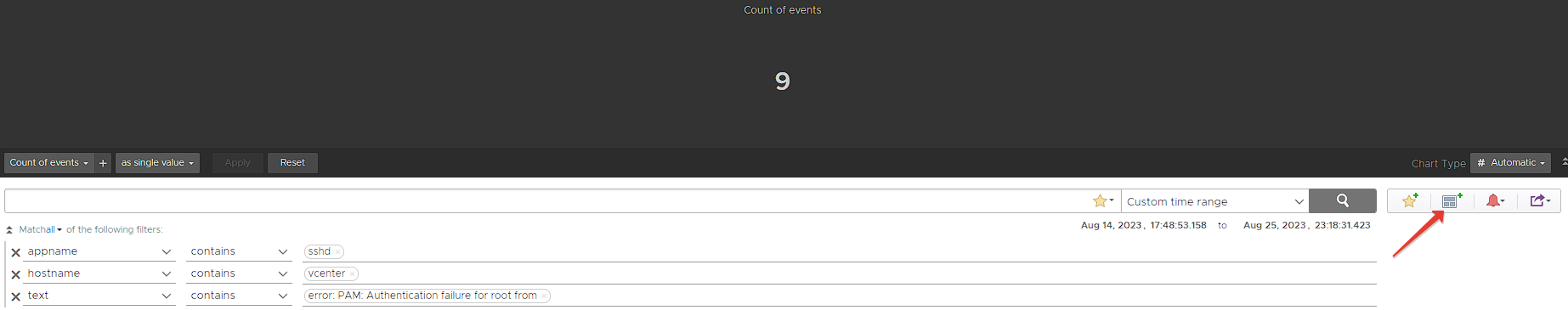

Explore Logs – Query filtering

Öncelikle Explore Logs menüsünde appname değeri sshd, hostname değeri vcenter ve içerisinde error: PAM: Authentication failure for root from metinlerini içeren log kayıtlarını filtreliyoruz.

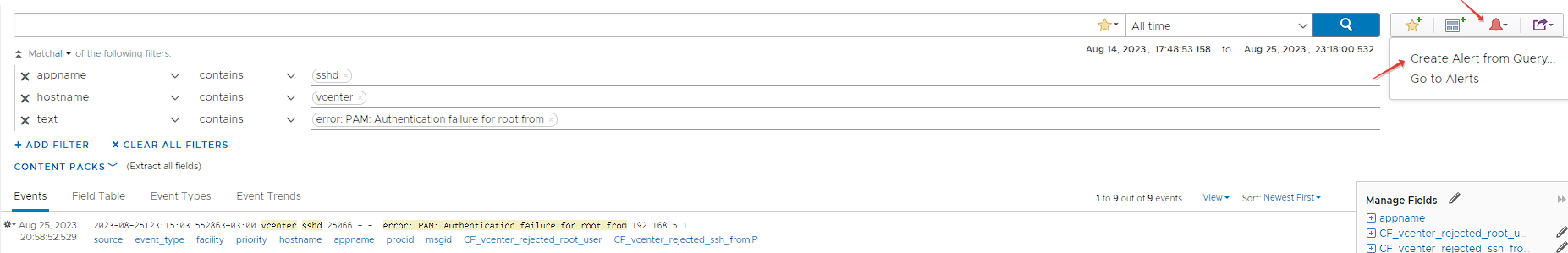

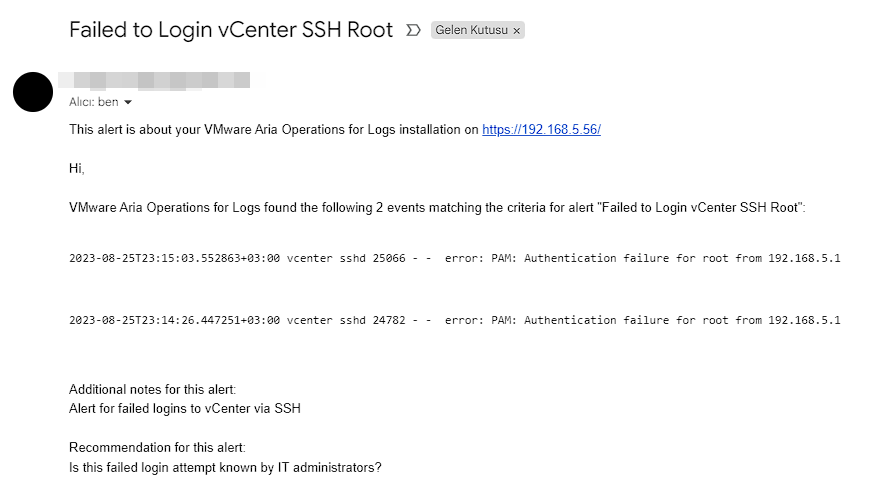

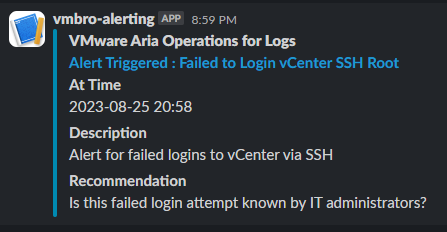

Alert Definitions – Creating Alert from Query

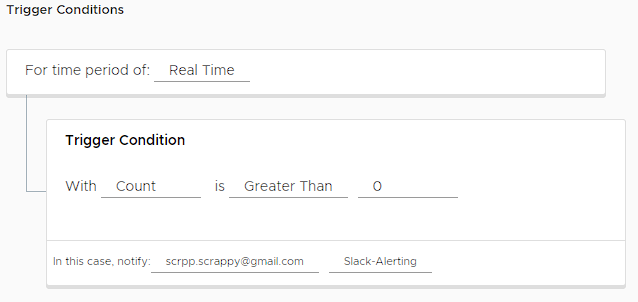

Şimdi de bu filtreye ait bir alarm tanımı oluşturalım. Bunun için kırmızı alarm butonuna basıp Create Alert from Query… ile alarm tanımlamaya geçiş yapıyoruz.

Bu kısımda alarm adı ve açıklama bilgilerini dolduruyoruz. Sonrasında Trigger Condition da bu alarmı Real Time olarak seçiyoruz. Mevcut durumda event sayısı 1 olduğu an e-mail ve Slack Webhook aracılığıyla bildirim alacağız.

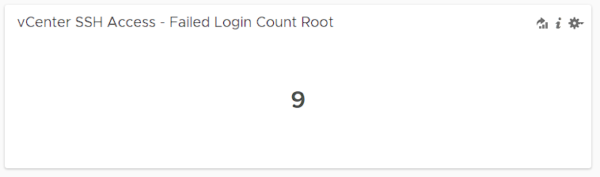

vCenter SSH Access – Failed Login Count

Şimdi yukarıda alarm tanımını yaptığımız aynı filtreleri kullanarak Add query to Dashboard butonu ile toplam hatalı girişlerini bir dashboard a aktarıyoruz. Böylelikle aşağıdaki gibi toplam event sayısını içeren bir görüntü elde ediyoruz.

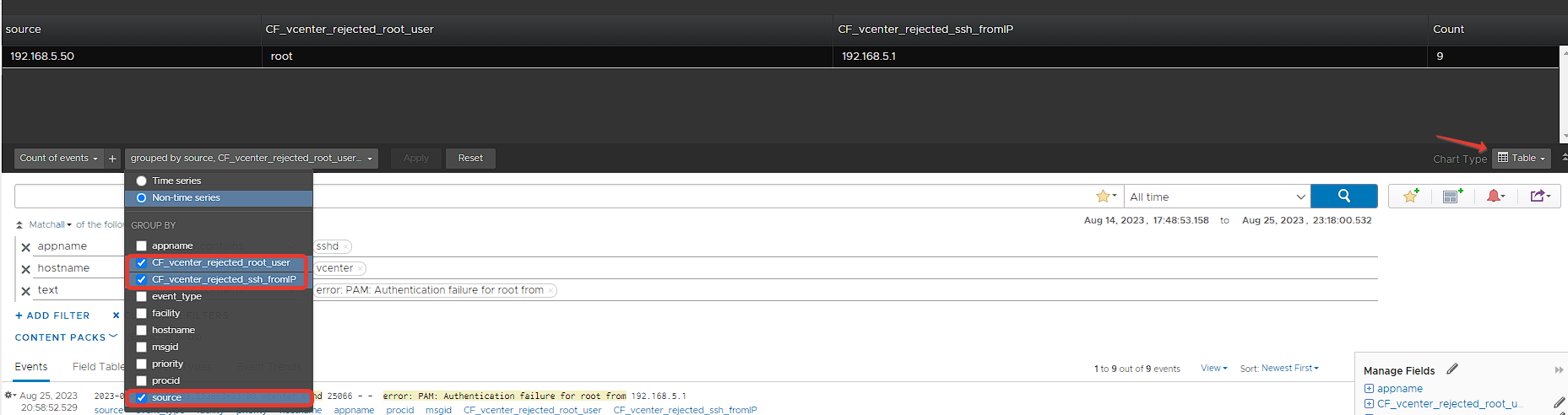

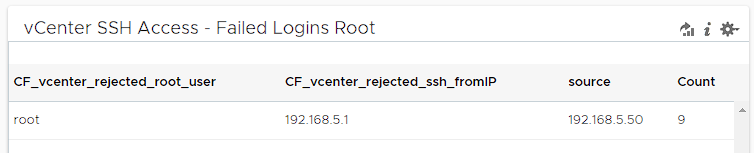

vCenter SSH Access – Failed Logins by Root

Burada aynı filtreler ile elde ettiğimiz eventları bu sefer non-time series olarak seçip Group By ile Source’a göre filtreliyoruz. Bu sayede vCenter a SSH üzerinden başarısız giriş denemelerini Source a göre gruplayıp dashboarda aktaracağız Bu sayede dashboard unuzda aşağıdaki gibi bir görünüm elde edebilirsiniz.

Other User Accounts

Bu bölümde Root hesabı haricinde başarısız giriş denemesine sahip diğer kullanıcı hesaplarını filtreleyeceğiz. Sonrasında bu alarm durumuna ait dashboardlarını hazırlayacağız.

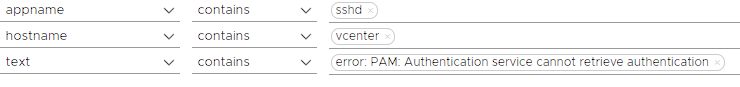

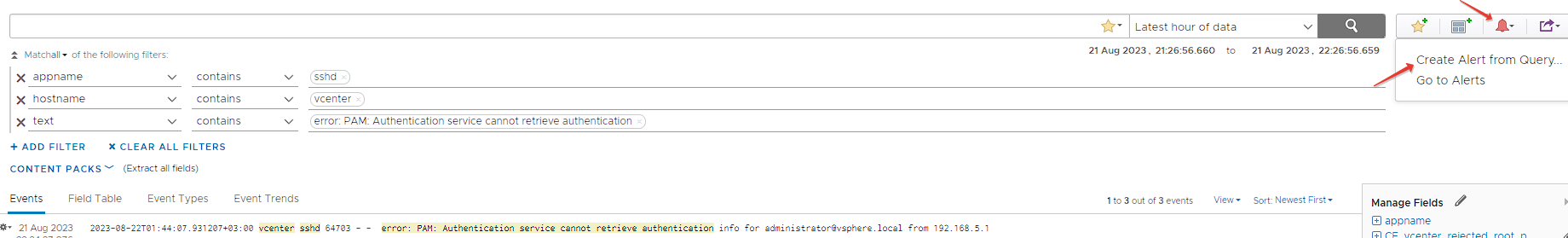

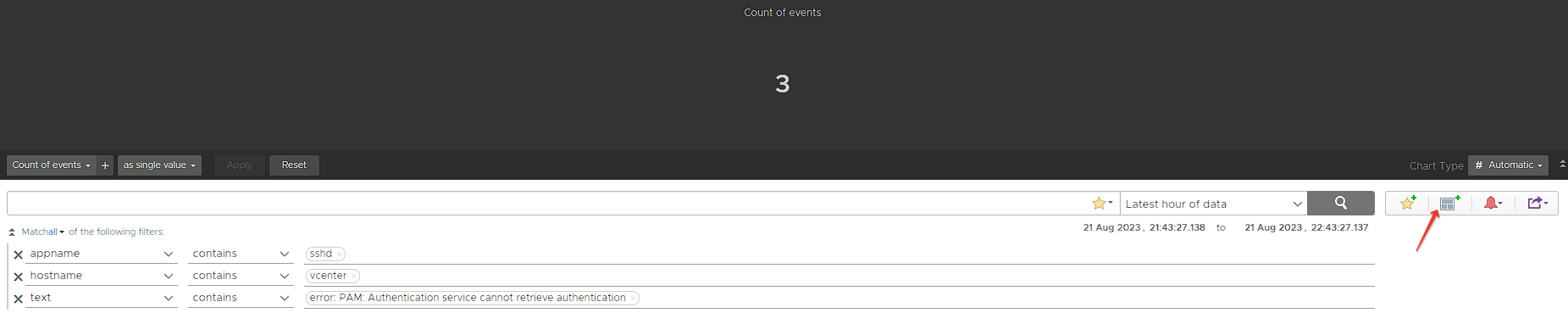

Explore Logs – Query filtering

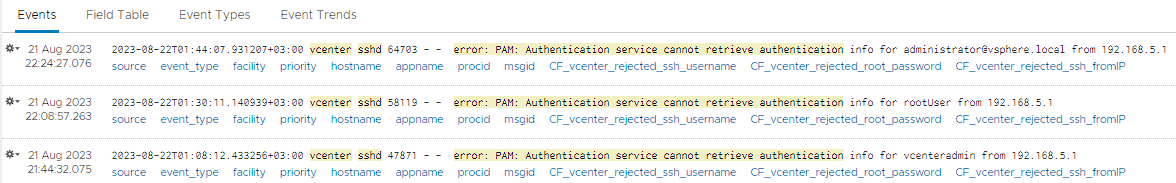

Öncelikle Explore Logs menüsünde appname değeri sshd, hostname değeri vcenter ve içerisinde error: PAM: Authentication service cannot retrieve authentication metinlerini içeren log kayıtlarını filtreliyoruz.

Bu şekilde aşağıdaki gibi vCenter a SSH üzerinden başarısız denetime sahip log kayıtlarını görüntüleyebiliyoruz.

Alert Definitions – Creating Alert from Query

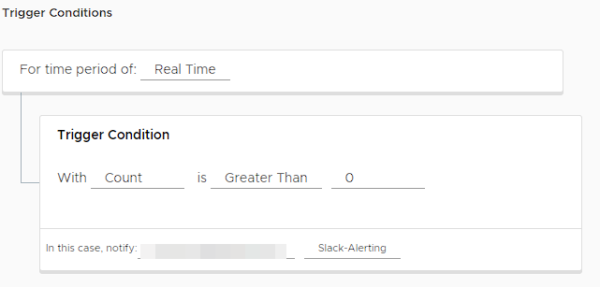

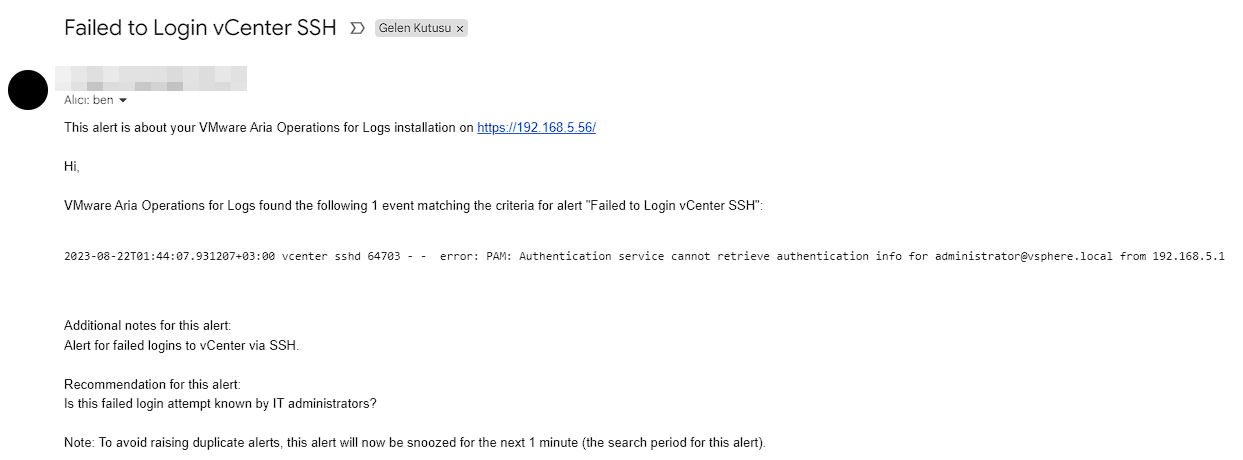

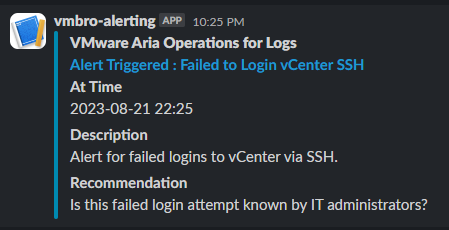

Şimdi de bu filtreye ait bir alarm tanımı oluşturalım. Bunun için kırmızı alarm butonuna basıp Create Alert from Query… ile alarm tanımlamaya geçiş yapıyoruz.

Bu kısımda alarm adı ve açıklama bilgilerini dolduruyoruz. Sonrasında Trigger Condition da bu alarmı Real Time olarak seçiyoruz. Mevcut durumda event sayısı 1 olduğu an e-mail ve Slack Webhook aracılığıyla bildirim alacağız.

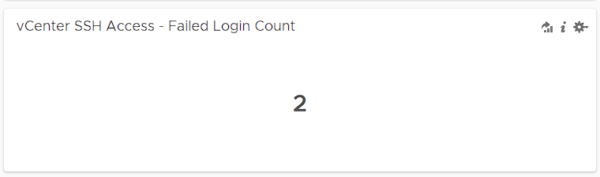

vCenter SSH Access – Failed Login Count

Şimdi yukarıda alarm tanımını yaptığımız aynı filtreleri kullanarak Add query to Dashboard butonu ile toplam hatalı girişlerini bir dashboard a aktarıyoruz. Böylelikle aşağıdaki gibi toplam event sayısını içeren bir görüntü elde ediyoruz.

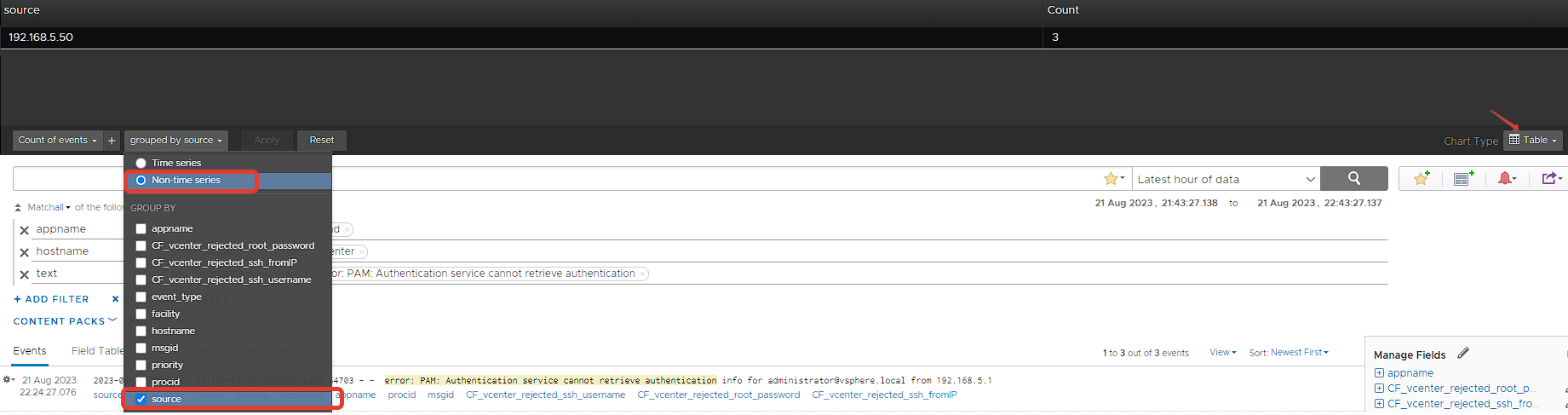

vCenter SSH Access – Failed Logins by Source

Bir önceki konu başlığında yaptığımız gibi aynı filtreler ile bu eventları bu sefer non-time series olarak seçip Group By ile Source’a göre filtreliyoruz. Bu sayede vCenter’a SSH üzerinden gerçekleştirilen hatalı giriş denemelerini Source gruplandırdıktan sonra dashboara aktarıyoruz. Bu sayede dashboard unuzda aşağıdaki gibi bir görünüm elde edebilirsiniz.

Bu serinin devamında vCenter a PowerCLI üzerinden başarısız giriş denemelerine sahip log kayıtlarının alarmlarını ve dashboardlarını oluşturduğumuz bir sonraki makaleye aşağıdan ulaşabilirsiniz.