Aria Operations for Logs #10 vCenter-ESXi Anomaly Detection

Bu makalede ESXi loglarından potansiyel olarak tehlikeli sayılabilecek bazı komutlarda anomali tespitleri için dashboard oluşturmayı anlatacağım. VM Process, System Permissions, Software VIB,executed python scripts gibi konular ile ilgili anomali dashboardlarını aşağıda bulabilirsiniz. Bir önceki makalede örnek ESXCLI komutlarını filtreleyip dashboardlarını oluşturduğumuz makaleye aşağıdan erişebilirsiniz.

esxcli software vib * –no-sig-check

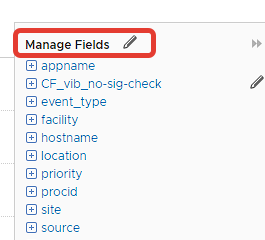

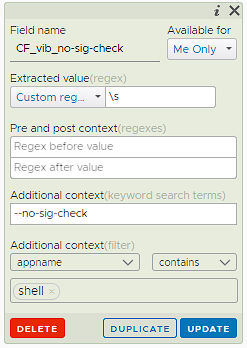

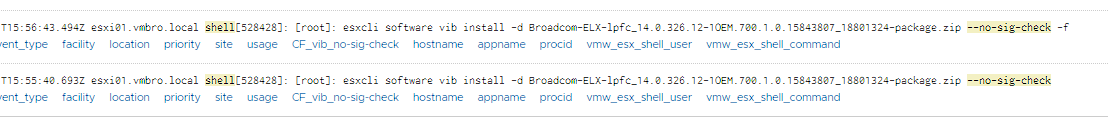

–no-sig-check parametresi ile çalıştırılan komut acceptance level ve VIB imza doğrulamalarını bypass edip güvenlik önlemlerini devre dışı bırakacağından dolayı ciddi güvenlik risklerine yol açabilir. Öncelikle Explore Logs menüsünde ekranın sağ tarafında bulunan Manage Fields seçeneği ile herhangi bir field ı duplicate edelim.

Sonrasında custom field ismi CF_vib_no-sig-check, Additional context olarak –no-sig-check ve context filter appname içerisinde shell loglarını arama yapacak şekilde field ı oluşturalım.

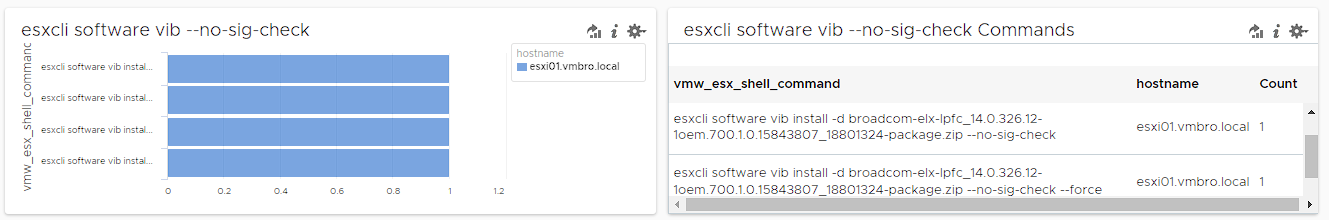

Aşağıdaki gibi filter olarak oluşturduğumuz bu alanı exists olarak seçtikten sonra içerisinde –no-sig-check geçen shell loglarını listeliyoruz.

Sonrasında sorgunuzu hostname ve vmw_esx_shell_command a göre gruplayıp tablo yada bar görünümü ile görselleştirebilirsiniz.

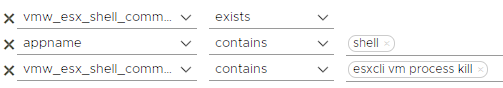

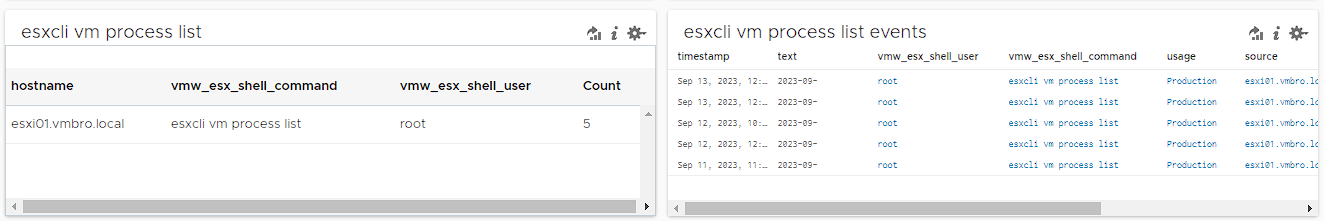

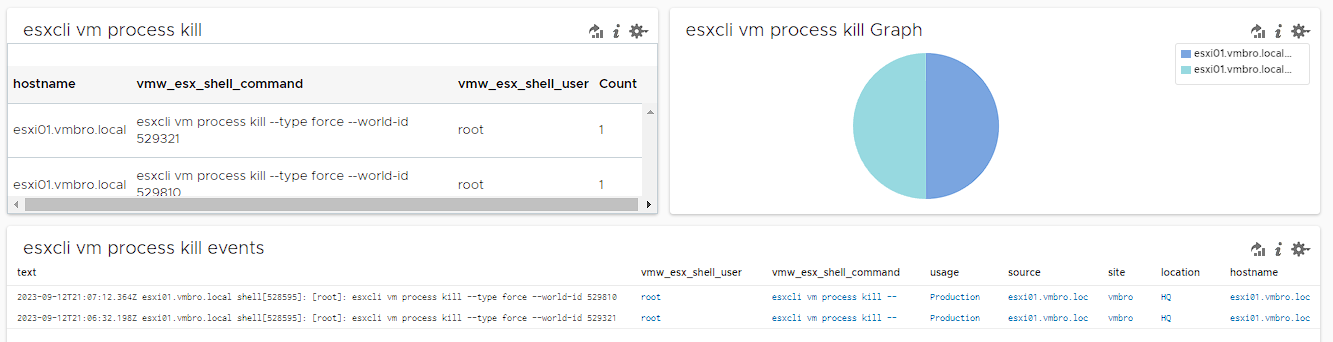

esxcli vm process list / esxcli vm process kill

Bu durum ile ilgili ransomware atakları için yazılan raporlara göre host üzerindeki sanal makinelerin listelenip terminate edilmesi gibi bir davranışa sahip. Bu aktivitelerdeki anomali durumlarını tespit edebilmek için aşağıdaki filtreleri kullanabilirsiniz.

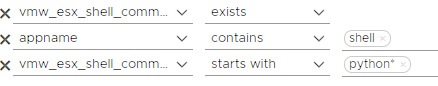

ESXi executed python script

ESXi host üzerinde çalıştırılan kötü niyetli scriptleri tespit etmek, sistem güvenliği ve zararlı etkinliklerin önlenebilmesi adına oldukça önemlidir. Burada ESXi host üzerinde çalıştırılan python dosyalarını listeleyeceğiz. Planlı çalışmalarınız dışında çalıştırılan bu içeriklerin kontrol edilmesi gerekir.

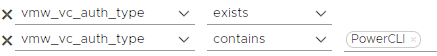

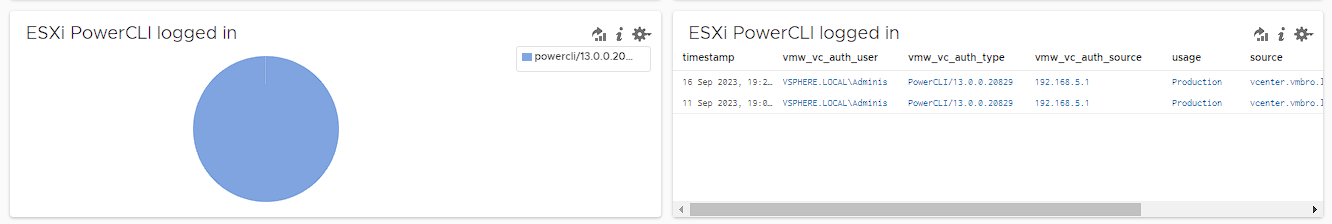

ESXi PowerCLI Logged in sessions

Bu kısımda PowerCLI ile vCenter a başarıyla giriş yapılan oturumları listeleyeceğiz. Bu oturumların belirli aralıklarla kime ait olduğunun kontrol edilmesi gerekir.

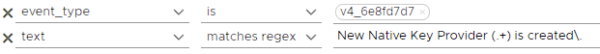

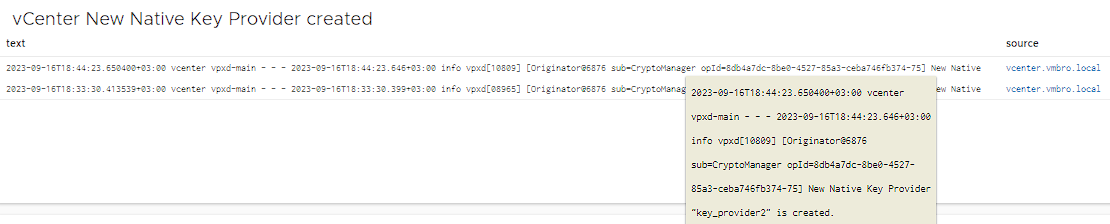

vCenter New Native Key Provider created

Eğer ortamınızda şifreleme methodları kullanmıyorsanız vCenter üzerinde oluşturulan key providerların izlenmesinde fayda var. Aşağıda Native Key Provider için ilgili filtreyi bulabilirsiniz. Kullanacağımız regex şu şekilde: New Native Key Provider (.+) is created.

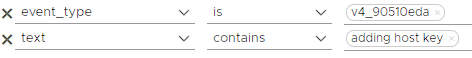

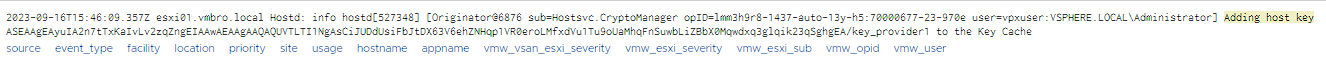

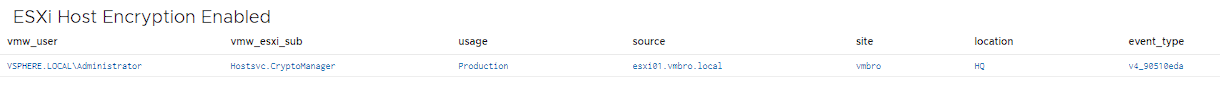

ESXi Host Encryption Enabled

Aynı şekilde ortamınızda şifreleme methodları kullanmıyorsanız ESXi hostlarınızda şifreleme aktif edildiğinde bilgi sahibi olmamız gerekir. Bunun için aşağıdaki gibi ilgili event type ve keyword ile bunu tespit etmek mümkün.

esxcli system settings kernel/encryption – execInstalledOnly

TPM e sahip ESXi hostlarda execInstalledOnly değerini TRUE yaparak VMkernel’in yalnızca bir VIB’nin parçası olarak paketlenmiş ve imzalanmış binary dosyalarını çalıştırmasını sağlayabiliriz. execInstalledOnly advanced parametresini devre dışı bırakmak saldırılara karşı daha savunmasız bırakabilir. Bu konu hakkındaki daha fazla bilgiye buradan ulaşabilirsiniz.

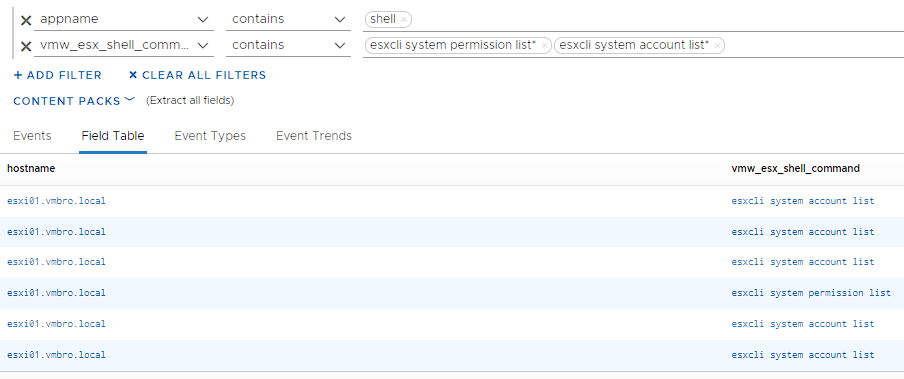

esxcli system permission/account list

Kötü niyetli bir kişi ESXi host üzerinde erişim, izinler ve hesaplar gibi bilgilere erişmeye çalışabilir. Kullanıcı hesapları ile ilgili listeleme komutlarının izlenmesi faydalı olabilir.

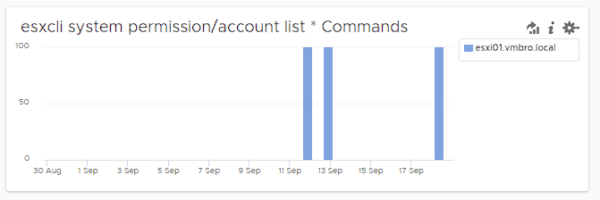

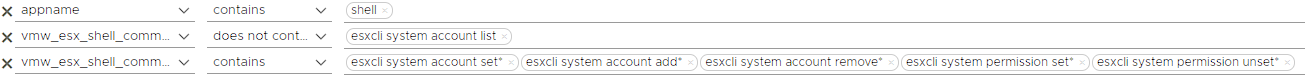

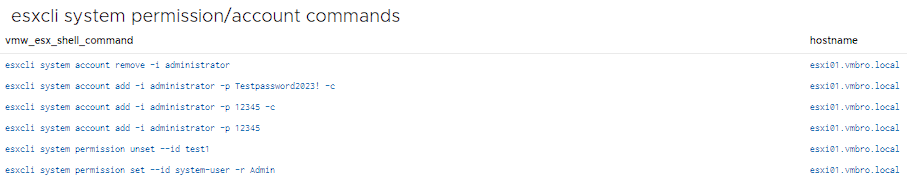

esxcli system permission/account commands

Yukarıdaki örnekte olduğu gibi kullanıcı hesapları ile ekleme, düzenleme veya kaldırma gibi komutlar kullanabilir. Bu tür komutları da ayrıca kontrol etmekte fayda var.

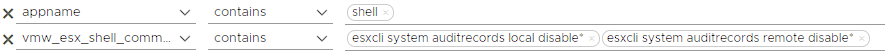

esxcli system auditrecords disable

Burada ESXi host üzerinde audit kayıtlarının local veya remote host seçenekleri ile disable edilebilir. Bu durumu da aşağıdaki filtre ile görüntüleyebilirsiniz.

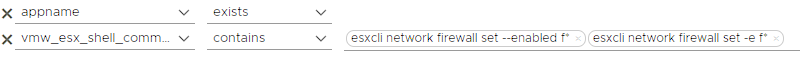

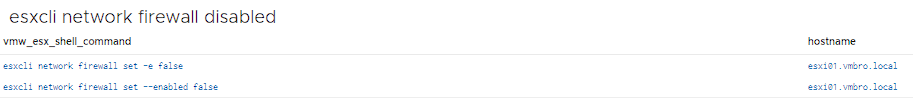

esxcli network firewall disabled

Bu kısımda yukarıdaki senaryolarda olduğu gibi ESXi host üzerindeki firewall disable edilebilir. Aşağıdaki filtre ile firewall disable komutlarını yakalayabilirsiniz.